shiro与web的整合的起点就是在web.xml里添加一个shiro的filter,通过filter来进行安全管理。

因此,shiro要与spring整合,在web.xml里配置好filter(使用的是spring的DelegatingFilterProxy)后,要在spring的配置文件里加入相应的filter,shiro的核心是通过securityManager来处理的,然后再根据数据源Realm来进行登录、授权验证。

可以看出,要将shiro与spring进行简单的整合,需要以下步骤:

1.配置web.xml的filter

2.在spring里配置filter

3.在spring里配置SecurityManager

4.在spring里配置Realm

0.前期准备

0.1 准备一个springMVC项目

这里不做详细描述,可以参考:

https://github.com/fi00wind/ssmDemo

0.2 shiro的maven依赖

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>${shiro.version}</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-web</artifactId>

<version>${shiro.version}</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring</artifactId>

<version>${shiro.version}</version>

</dependency>

1.配置web.xml的filter

<filter>

<filter-name>shiroFilter</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

<init-param>

<param-name>targetFilterLifecycle</param-name>

<param-value>true</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>shiroFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

这里使用的是spring的DelegatingFilterProxy,需要注意的是filter-name要与spring的配置中的filter相对应

2.在spring里配置filter

创建一个spring的配置文件:spring-shiro.xml,并将他加入web.xml里:

<context-param>

<param-name>contextConfigLocation</param-name>

<param-value>

classpath:spring-shiro.xml

</param-value>

</context-param>

在spring-shiro里配置filter:

<!--filter-->

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<property name="securityManager" ref="securityManager"/>

<property name="loginUrl" value="/login"/>

<property name="unauthorizedUrl" value="/refuse.html"/>

<property name="filterChainDefinitions">

<value>

/logout = logout

/** = authc

</value>

</property>

</bean>

说明:

securityManager:shiro的安全管理器,在下面会进行配置

loginUrl:shiro判断需要登录时,会调用这里的路径

unauthorizedUrl:shiro判定没有权限时,会调用这里的路径

filterChainDefinitions:shiro的权限过滤,配置什么样的路径需要什么样的身份/权限才能进入,详细介绍在后面。 1

还可以配置:

filters:自己定义的过滤器

<property name="filters">

<util:map>

<entry key="authc" value-ref="myFormFilter"/>

</util:map>

</property>

successUrl:登录成功后跳转的路径

<property name="successUrl" value="/index"/>

3.在spring里配置SecurityManager

<!--securityManager-->

<bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager">

<property name="realm" ref="userRealm"/>

</bean>

使用shiro的DefaultWebSecurityManager,将数据源Realm注入即可。

4.在spring里配置Realm

<!--realm-->

<bean id="userRealm" class="cn.coolwind.shiro.core.shiro.UserRealm">

</bean>

我们可以自定义Realm,根据自己的需求来实现它的登录、授权

方法即可。

public class UserRealm extends AuthorizingRealm {

/**

* 授权

* @param principalCollection

* @return

*/

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

return null;

}

/**

* 登录

* @param authenticationToken

* @return

* @throws AuthenticationException

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

//获取输入的账号

String username = (String) authenticationToken.getPrincipal();

//如果不是zhangshan,就认为账号不正确,返回null

if(!"zhangshan".eaquls(username)){

return null;

}

//交由shiro判断,账号:zhangshan,密码:123456,是否与用户输入的匹配

return new SimpleAuthenticationInfo("zhangshan","123456",getName());

}

}

我们可以自己定义如何登录,如上面的代码,只有用户是zhangshan密码是123456时能登录成功。

controller以及页面

/login方法:

@RequestMapping("/login")

public String login(HttpServletRequest request,Model mv) {

String e = (String) request.getAttribute("shiroLoginFailure");

if (e != null) {

if (e.contains("org.apache.shiro.authc.UnknownAccountException")) {

mv.addAttribute("msg", "账号不存在");

} else if (e.contains("org.apache.shiro.authc.IncorrectCredentialsException")) {

mv.addAttribute("msg", "密码错误");

}

}

return "/login.jsp";

}

login.jsp:

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<%@taglib prefix="c" uri="http://java.sun.com/jsp/jstl/core"%>

<html>

<head>

<title>Title</title>

<style type="text/css">

.p

{

color:red;

font-size:16px;

}

</style>

</head>

<body>

<c:if test="${msg != null}">

<p class="p">${msg}</p>

</c:if>

<form action="${pageContext.request.contextPath}/login" method="post">

<table>

<tr>

<td>用户名:</td>

<td><input type="text" name="username"></td>

</tr>

<tr>

<td>密码:</td>

<td><input type="password" name="password"></td>

</tr>

</table>

<input type="submit" value="登录">

</form>

</body>

</html>

shiro默认在执行表单登录认证的时候使用FormAuthenticationFilter,它的默认参数是username及password。

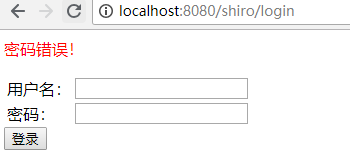

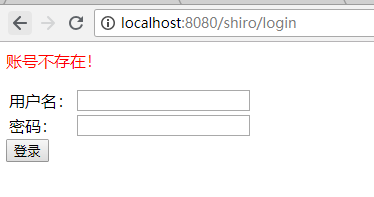

当登录失败时它会在request的attribute内添加相应的异常到shiroLoginFailure,然后返回login方法,可以通过shiroLoginFailure里的异常来判断是哪种错误。

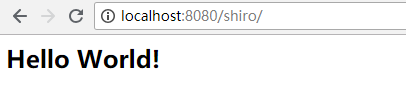

登录成功会直接返回原来访问的地方

至此,一个极简单的shiro登录完成了,下面来运行它

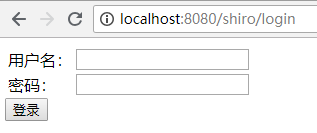

访问/index,没有权限,会自动跳转到/login

登录失败返回错误原因:

登录成功会返回上次访问的地方。即/index

使用/logout退出,会自动跳转到/login

附录:

-

filterChainDefinitions 的详细介绍:

anon:例子/admins/** = anon 没有参数,表示可以匿名使用。

authc:例如/admins/user/** =authc表示需要认证(登录)才能使用,没有参数

roles:例子/admins/user/=roles[admin],参数可以写多个,多个时必须加上引号,并且参数之间用逗号分割,当有多个参数时,例如admins/user/=roles[“admin,guest”],每个参数通过才算通过,相当于hasAllRoles()方法。

perms:例子/admins/user/=perms[user:add:],参数可以写多个,多个时必须加上引号,并且参数之间用逗号分割,例如/admins/user/=perms[“user:add:,user:modify:*”],当有多个参数时必须每个参数都通过才通过,想当于isPermitedAll()方法。

rest:例子/admins/user/=rest[user],根据请求的方法,相当于/admins/user/=perms[user:method] ,其中method为post,get,delete等。

port:例子/admins/user/** = port[8081],当请求的url的端口不是8081是跳转到schemal://serverName:8081?queryString,其中schmal是协议http或https等,serverName是你访问的host,8081是url配置里port的端口,queryString是你访问的url里的?后面的参数。

authcBasic:例如/admins/user/** =authcBasic没有参数表示httpBasic认证

ssl:例子/admins/user/** = ssl没有参数,表示安全的url请求,协议为https

user:例如/admins/user/**=user没有参数表示必须存在用户,当登入操作时不做检查

注:anon,authcBasic,auchc,user是认证过滤器,

perms,roles,ssl,rest,port是授权过滤器 ↩︎